Geldwäscher sind berüchtigt dafür, dass sie den Strafverfolgungs- und Anti-Geldwäsche-Profis, die für ihre Ergreifung verantwortlich sind, immer einen Schritt voraus sind. Mit der neuen Anonymität von Kryptogeld-Transaktionen ist es für diese Cyberkriminellen leichter denn je, der Entdeckung von Strafverfolgern zu entgehen.

Kryptowährung

Diese Kryptowährungs-Transaktionen können den Kauf von Waren und Dienstleistungen im Dark Web verschleiern, die vom Kauf und Verkauf von Waffen, Drogen und Kinderpornographie bis hin zu Finanzbetrug und Identitätsdiebstahl reichen.

Cyberkriminelle wissen sehr wohl, dass diese digitalen Währungsumtausch-geschäfte nicht den strengen EU Anti-Geldwäsche-Vorschriften (AML: Anti Money Loundring) entsprechen, die in den meisten traditionellen Finanzinstitutionen gelten. Dies hat globale Auswirkungen, da Geldwäsche durch digitale Währung auch zu einem Zufluchtsort für Länder wie Nordkorea, Iran und Russland geworden ist, die versuchen, internationalen Sanktionen zu entgehen.

Wie können also Unternehmen und Organisationen Betrugsdaten-Feeds und künstliche Intelligenz zur Bekämpfung der Geldwäsche nutzen und dazu beitragen, die Ausführung dieser Aktivität sowohl bei Einzelpersonen als auch bei staatlichen Akteuren aufzudecken und zu verhindern, lange bevor sie stattfindet?

Daten von einem einzigen Endpunkt aus kombinieren

Obwohl die Ermittlung der Quellen von Transaktionen in kryptoelektronischer Währung alles andere als einfach ist, lässt sie sich mit den richtigen Werkzeugen bewerkstelligen. Durch sorgfältiges Verfolgen der digitalen Fußabdrücke von Cyberkriminellen im Dark und Open Web können Strafverfolgungs- und Sicherheitsanalysten die Daten zusammenfügen, um das Verbrechen aufzuklären.

Dabei spielt es keine Rolle, ob ein Cyberkrimineller seine Transaktionen über eine Briefkastenfirma, Spielkasinos, Wechselstuben für Kryptogeld oder durch „Mischen“ oder „Stürzen“ seiner Kryptowährung versteckt hat. Fortschrittliche Cyber-APIs unterstützten Unternehmen und Organisationen bei der Verbindung der verschiedenen Datenpunkte, indem sie eine umfassende Abdeckung der vielen Netzwerke des Dark Web bietet – alles von einem einzigen Endpunkt aus.

Um Geldwäsche zu erkennen und zu verhindern, bieten diese Cyber APIs:

- Abdeckung der Dark-Net-Netzwerke, einschließlich I2P, ZeroNet, IRC, Telegramm, OpenBazaar und Zwietracht

- Extraktion vieler verschiedener Entitäten im Dark Web, wie z.B.: E-Mails, Kreditkarteninformationen, Sozialversicherungsnummern, Telefonnummern, Brieftaschen-IDs, Person, Ort, Organisation und mehr

- Die Möglichkeit, von einem einzigen Endpunkt aus alle Cyber- und offenen Webquellen auf einmal zu durchsuchen

- Bedrohungsbewusstsein, um die Dunkelheit zu überwachen und bei Bedrohungen Alarme und/oder ein Benachrichtigungszentrum bereitzustellen

- Bedrohungsaufklärung zur Unterstützung von Strafverfolgungs- und Sicherheitsanalysten bei der Identifizierung von Cyber-Kriminellen

Wie die Betrugsdaten-Feeds funktionieren

Nehmen wir ein Beispiel aus dem wirklichen Leben, um weiter zu veranschaulichen, wie eine Cyber-API-Lösung zur Bekämpfung der Geldwäsche funktioniert.

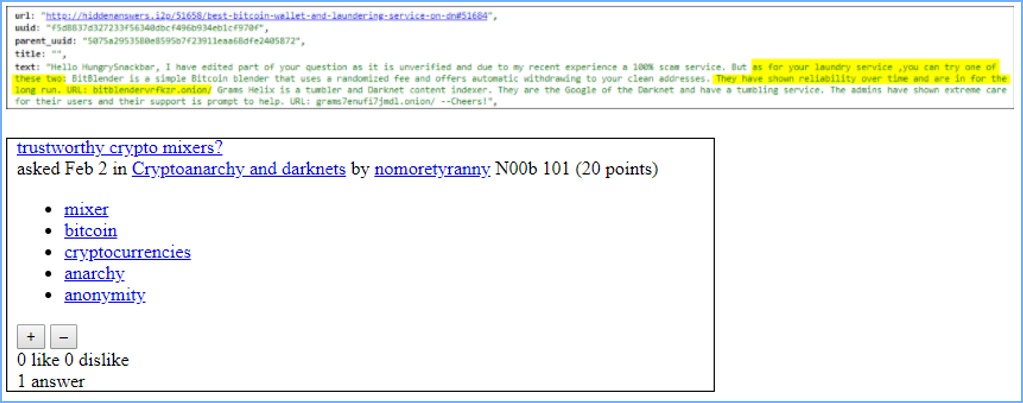

Hier ist ein Fall aus der Welt der Krypto-Währung, eine Transaktion, die besonders schwer nachzuvollziehen ist. Mit den Cyber APIs ist es immer noch möglich, Hunderte von Beiträgen im Zusammenhang mit der Transaktion zu finden, indem man Diskussionen über das Stürzen und Mischen von Kryptowährungen durchsucht und sie schließlich mit der Brieftasche des Benutzers verknüpft.

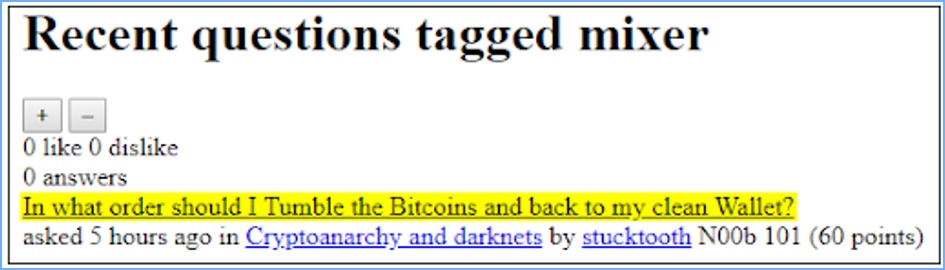

Durch die Abfrage verschiedener Chatgruppen in I2P, einem anonymen Netzwerk für Foren und Marktplätze über „tumbling bitcoins“, können wir eine Fülle von Informationen über Geldwäsche-Quellen für Bitcoin aufdecken.

Mit Hilfe der Cyber-API konnten wir einige Benutzer ausfindig machen, die nach der besten Art von Mixer zum Waschen von Bitcoins fragten und diesen empfahlen:

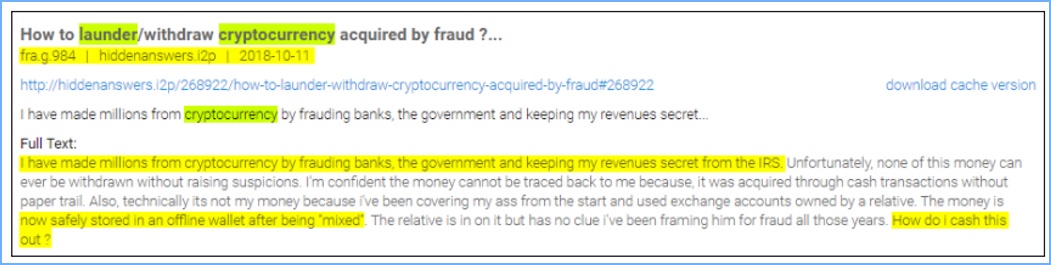

Die Suche in weiteren Darknets kann sogar noch mehr Informationen enthüllen, wie zum Beispiel ein Benutzer, der gesteht, der US-Regierung Millionen von Dollar gestohlen zu haben. Es gibt nur ein Problem: Der Benutzer weiß nicht mehr, wie er sich Geld auszahlen lassen kann, ohne erwischt zu werden.

Zugang zu verborgenen Inhalten

Daten im Dark Web sind nicht so leicht zu finden wie im offenen Web. Cyber APIs überwachen ständig Bedrohungen im gesamten Dark Web, so dass man weiß, wann ein Hacker, der zuerst in TOR gepostet hat, nun in I2P gepostet hat. Das Beste von allem ist, dass ein anonymisiertes Netzwerk und die modernste Infrastruktur es Organisationen und Einzelpersonen ermöglicht, Daten sicher zu überwachen, ohne dass Ihre Tarnung jemals auffliegt.

Vollständige Abdeckung – skalierbar

Cyber APIs bieten in nahezu Echtzeit eine Abdeckung von Daten aus TOR, I2P, ZeroNet, dem DeepWeb oder dem DarkWeb und wandelt sie in maschinenlesbare und Cyber-fähige Daten um. Mit Millionen von .onion-Sites, die täglich durchsucht werden, bieten diese eine hervorragende skalierbare Abdeckung des TOR-Netzwerks.

Datenextraktion – automatisiert

Qualitativ hochwertige Daten sind die Grundlage jeder Analysedienstleistung, wie z.B. maschinelles Lernen begleitet durch neuronale Netze und hochentwickelter künstlicher Intelligenz. Daher ist es entscheidend, dass sie von Experten bearbeitet werden. Aus diesem Grund ist es wichtig, dass Sie Ihre Zeit und Ihre Bemühungen darauf konzentrieren, Datenlecks, gefälschte Produkte und gefälschte Nachrichten aufzudecken und zu verhindern, anstatt wertvolle Ressourcen für die Sammlung und Überwachung von Daten aufzuwenden.

Bitcoin und Dollarnote Bermix Studio auf Unsplash

Auszug aus Cyber API: webhose.io